Informatiebeveiliging van geautomatiseerde systemen: soorten bedreigingen en preventiemethoden

Voordat u het onderwerp "Informatieveiligheid van geautomatiseerde systemen ", zullen we bepalen welke systemen als geautomatiseerd kunnen worden beschouwd. Met elk decennium wordt onze beschaving steeds meer en meer technologisch.

Bedreigingen voor welke informatiesystemen, hebben hun eigen classificatie. Meestal is het doel van cyberaanvallen vertrouwelijke gegevens, bijvoorbeeld de details van financiële ondernemingen. Via lokale netwerken wordt deze informatie kwetsbaar, maar de extractie is alleen beschikbaar voor eersteklas specialisten. Heeft zijn zwakke punt en hardware-software onderdeel van het systeem. De informatiebeveiliging van het bedrijf wordt niet gerespecteerd als een aanvaller het benodigde programma vernietigt, een extra element toevoegt of de volgorde wijzigt waarin de belangrijke gegevens zich bevinden. Informatie die alleen toegankelijk is voor een bepaald persoon of proces, is ook onderhevig aan de dreiging.

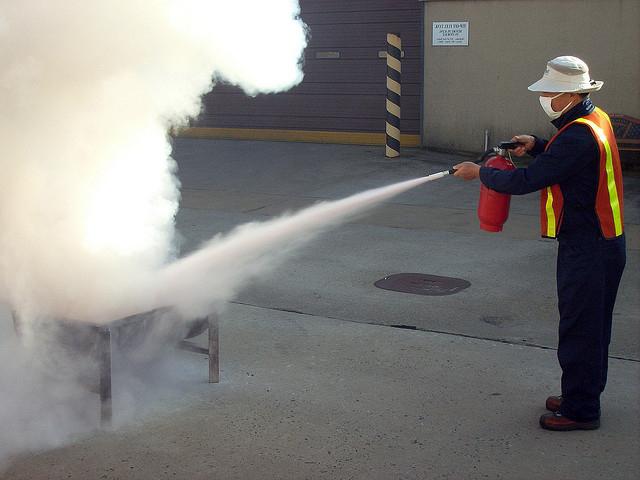

De bovenstaande problemen kunnen zich voordoen inverschillende gevallen. Soms worden ze veroorzaakt door natuurlijke factoren zoals overstroming, vuur, orkaan en andere natuurrampen. Soms zijn de fouten die in het systeem optreden wanneer de gegevens verloren gaan de schuld. Meestal komen echter de problemen van informatiebeveiliging door de schuld van een persoon. Dergelijke bedreigingen zijn passief of actief. Als iemand onbedoeld bijvoorbeeld het systeem verkeerd heeft gebruikt, is het probleem passief. Een actieve dreiging wordt wanneer opzettelijk schade wordt veroorzaakt, bijvoorbeeld dat unieke informatie wordt gestolen of vernietigd. In de regel worden dergelijke acties uitgevoerd omwille van geld. Om het systeem te beschadigen, kan een persoon op afstand door een kwaadaardig programma (script, code, enz.) Erin te introduceren.

- identificatie van middelen, personeel en gebruikers;

- verificatie van de echtheid van het object of de persoon (naleving van het vastgestelde patroon of voorschriften);

- registratie van alle oproepen naar beschermde bronnen;

- reactie op pogingen tot illegale acties of ongeoorloofde toegang tot het systeem.

Informatiebeveiliging van geautomatiseerdsystemen worden geleverd door verschillende andere methoden - vermomming, regulering, dwang en motivatie. Al deze methoden maken dit type systeem vrijwel onkwetsbaar voor cyberpiraten, wat hun werk positief beïnvloedt.